. Este año se han celebrado los días 2, 3 y 4 de octubre.

por el magnífico viaje de ida y vuelta.

Como va siendo habitual, me fui llevé una alegría al irme encontrando con los compañeros habituales. Espero que no se pierda la costumbre y les pueda seguir viendo.

Con respecto a cómo se fueron organizando las ponencias y los talleres estuvo bastante bien montado. El primer día hubo un pequeño fallo al empezar un pequeño taller sobre

poco antes de servir la comida, por lo que cuando terminó ya quedaba poca (y aún así, sobró). Pero este pequeño fallo se subsanó al segundo día. Los talleres empezaban aproximadamente a las 9 y antes de empezar las charlas nos servían un buen desayuno:

Me parece un gran acierto el que se tuviera todo el servicio de comidas en el mismo lugar. Muchas veces se pierde tiempo buscando un sitio para comer o para ponerse de acuerdo a dónde se va y al final, a comer rápido y corriendo y se llega tarde a la siguiente ponencia. Con este sistema, se tiene todo en el mismo lugar y da tiempo incluso y a bajar la comida.

Pero, por supuesto, lo importante eran los talleres y las ponencias. Además, éstos habían sido votados por todos nosotros, los asistentes.

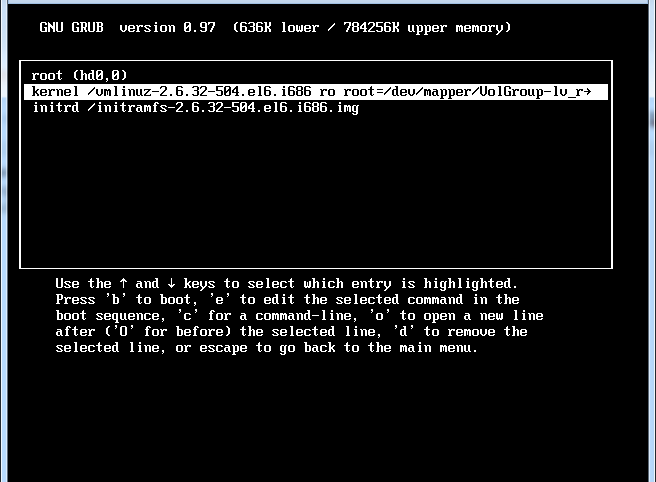

Nada más llegar a Albacete pudimos asistir al taller de

hardware hacking.

Pudimos ver el proyecto

Tortazo, por parte de @kontrol0 y @jdaanial. Lo importante: conocer tu tráfico para saber dónde está el malicioso.

También tuvimos a Adrián

aka @winshock nos presentó Merovingio. Una gran herramienta que nos permitía ejecutar un potencial bicho en una serie de sandboxes, y después, realizando una serie de análisis automáticos, permitía averiguar si era realmente un programa maligno o no. Al final, se obtendría un informe muy a lo VirusTotal, pregunta que le hice: ¿Y si se le integrase Virus Total? ¿Y viceversa: integrar Merovingio en VirusTotal?

Pedro Sánchez, @conexioninversa, nos mostró un caso real y judicializado sobre una empresa que gestionaba unos cuantos parkings. Sus sistemas SCADA se vieron comprometidos. Un poltergeist en vivo y en directo: las barreras se abrían y cerraban solas.

Después, @virtualminds_es, Iñaki Rodriguez, nos contó el análisis que se le hizo a un banco y las distintas pruebas que se le hicieron.

Ahora viene una de las partes que para mí es de las más interesantes en este mundo del hácking: el

scpace law. 4 horas de presentaciones por parte de las fuerzas y cuerpos de seguridad del estado (y autonomías), fiscalía, abogados... El fiscal D. Francisco Hernandez. Por parte del GDT tuvimos al Capitán Cesar Lorenzana. Y la Unidad de Investigación Tecnológica de la Policía Nacional nos envió a David Perez. No sólo eso, sino que los Mossos d'Esquadra nos prestó a Ruben Mora y la Ertzantza a Manual Viota. De la Ertzantza también estuvo Patxi (al cual le doy las gracias por los anímos para seguir escribiendo) acompañado de Ruth Sala, la abogada que ya pudimos ver el año pasado en la NoConName. Pero no fue la única abogada, también estuvo Luir Jurado.

En este espacio también tuvimos la oportunidad de ver cómo puedes tener complicaciones para recuperar tus

bitcoins, tal y como nos contó Pablo (@pablofb).

Aquí tenemos todos los participantes:

|

| Todos los participantes del Space Law |

Y la mesa redonda, que, como de costumbre, muy interesante.

Y el segundo día también nos lo pasamos muy bien.

Jose Manuel Ortega, @jmorguegac, nos habló sobre desarrollo seguro en aplicaciones móviles.

Un tocayo suyo, @TheXC3LL, nos mostró lo vulnerable que son casi todos los plug-ins para wordpress.

José Selvi nos mostró cómo consiguieron colarle un bicho al móvil del CEO de una multinacional teniendo en cuenta que este CEO apenas utilizaba el smartphone. Muchas gracias si tiraba de Whats Up.

Chema Alonso, @chemaalonso, nos contó cómo se gestiona desde los buscadores la información: indices, cachés... Qué se guarda y dónde se guarda.

Pedro, componente de la organización del evento, tuvo su oportunidad de dar su ponencia, que también salió votada. Pudimos ver cómo cifrábamos información y su descifrado usando ataques de factorización. Nos presentó su herramienta Metijoso.

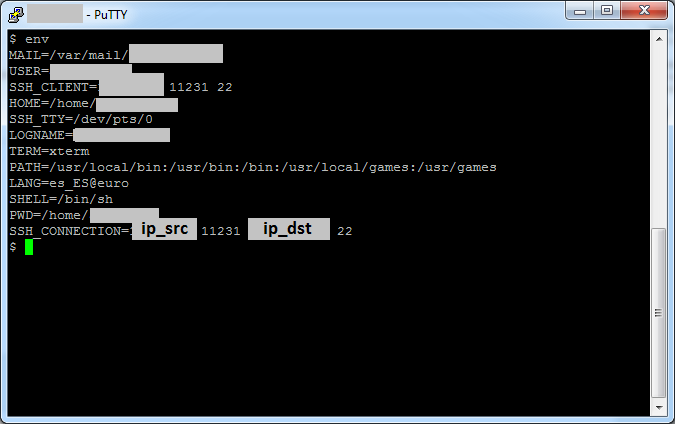

Lorenzo, @lawwait, nos explicó otro caso forense. En este caso de una clínica en la que tuvieron comprometidos su servidor, en el que los datos se vieron cifrados, y, por supuesto, una solicitud de rescate. Al final, Lorenzo pudo enserñarnos cómo fue tirando del hilo para saber qué pasó y cómo consiguió recuperarlos casi en su totalidad.

Ya, el último día, tuvimos la oportunidad de ver cómo un troyano como es el DarkComet, que desde VirusTotal lo detectaban veintimuchos antivirus, pudo hacer que se ocultase y terminar consiguiendo que ninguno lo marcase, ni siquiera, como sospechoso.

Alejandro Nolla, @z0mbiehunt3r, la forma de realizar un ataque DDoS dirigido, detectar si hay un balanceador, firewalls...

La empresa Cyberoam, nos mostró cómo funcionaba su producto.

Dani, @cr0hn, nos mostró los 12 problemas en el desarrollo de software con python y sus 12 soluciones, basadas en su experiencia.

Oscar Tebar, @infiltrandome, nos descubrió las puertas traseras que tienen algunos routers que nos instalan nuestros ISPs. Por ejemplo: cómo se meten dentro de nuestro router para resetearlo de fábrica, actualizarlo...

La última presentación antes del cierre fue Almudena Alcaide, de parte de Deloitte CyberSOC Academy, mostrándonos sus planes para dar formación.

Espero que el año siguiente pueda volver a asistir, porque seguro que lo vuelven a bordar. Incluso una de las noches tuve la oportunidad de cortar jamón en uno de los bares donde estuvimos. Estaban tan liados...

|

| Cortando jamón |