viernes, 25 de diciembre de 2020

Feliz Navidad 2020

sábado, 10 de octubre de 2020

MBR2GTP: Convertir disco con MBR a GPT

Hace mucho tiempo que tendría que haber hecho la conversión de la estructura del disco duro de mi portátil de MBR a GPT. Creo recordar que en su momento quise hacerlo pero tenía que formatearlo y no me apetecía nada.

Así, hace no más de una semana y pico se me ocurrió buscar cómo se podía hacer y me encontré con algunas páginas que indicaban que a partir de Windows 10 v1709 existía una herramienta llamada MBR2GTP.exe que lo hacía "perfectamente" (entrecomillado porque cuando uno tiene que hacerlo no siempre es tan sencillo como cabría esperar).

Es importante el disclaimer de siempre, por si las moscas: podrías perder tus datos o el sistema. Por lo que tirar de esta herramienta es solo tu decisión y responsabilidad todo lo que pase con ellos.

La primera sorpresa fue que en la búsqueda, una de las primeras entradas era un vídeo en Youtube de Sysadmit. Ya hace mucho tiempo que le tengo en mi feed y está en el listado de blogs a los que sigo.

Normalmente pondría el paso a paso de lo que fui haciendo pero creo que en esta ocasión lo voy a hacer de otra forma.

Esta herramienta se ejecuta desde un cmd con privilegios de administración. Y se encuentra en %system32%. La ejecución seria

MBR2GTP.EXE [/validate | /convert] /disk:0 /allowFullOS [/logs:rutaLogs]

Con estos parámetros se consigue lo siguiente, si bien algunos son muy intuitivos por su nombre:

- validate: es el modo prueba. Antes de lanzarse a ver si te dejaría como norma general hacer la conversión.

- convert: ejecutar de forma efectiva la conversión

- disk: se indica qué disco duro quieres convertir

- alloFullOS: sobre todo si es el mismo disco duro donde tienes el sistema operativo que estás ejecutando, te obligará a pasar este parámetro. De hecho, si no lo pasas, ya se encargará de recordártelo especificamente.

- logs: Parece ser que lo normal es que te guarde unos logs directamente en %windir%. Yo no fui capaz de encontrarlos y tuve que ponerle este parámetro. Ayuda bastante a debuguear. Te genera cuatro ficheros: diagerr.xml, diagwrn.xml, setupact.log y setuperr.log.

Con una validación sin problemas obtendrías algo así:

mbr2gpt.exe /validate /disk:0 /allowFullOS

MBR2GPT: Retrieving layout of disk

MBR2GPT: Validating layout, disk sector size is: 512 bytes

MBR2GPT: Validation completed successfully

Pero te puedes encontrar con algún problema:

MBR2GPT: Attempting to validate disk 0

MBR2GPT: Retrieving layout of disk

MBR2GPT: Validating layout, disk sector size is: 512 bytes

Disk layout validation failed for disk 0

Este error puede venir porque tu disco duro en MBR tiene más particiones de las que realmente permite esta herramienta. Sólo funcionará si tienes como máximo 3 particiones. Si tienes una específica para datos ya irían 4: interna oculta del sistema, sistema operativo, recovery... (Ya van tres)... Y la cuarta de datos.

Aunque el log de error donde lo redirigía no tiene todos los mensajes el que se encuentra en %windir% sí. Para este caso en concreto setuperr.log mostraria:

_datetime_, Error ValidateLayout: Too many MBR partitions found, no room to create EFI system partition.

_datetime_, Error Disk layout validation failed for disk 0

La solución para continuar con el proceso pasaría por eliminar una partición. Las dos primeras no puedes: te quedarías sin sistema operativo y no podrías arrancarlo.

Una solución que se encuentra por internet (¡¡pero no la hagas hasta que termines de leer todo el post!!): "he eliminado la partición del recovery y me ha funcionado.". Puede ser una locura que temporalmente se podría pasar por alto... Depende de cada uno si se quiere arriesgar. Sabiendo las consecuencias... Y no se puede eliminar desde dismgmt.msc por lo que habría que utilizar diskpart desde cmd, evidentemente con privilegios de administración.

diskpartlist partition

select partition 3

delete partition override

list partition

MBR2GPT: Attempting to validate disk 0

MBR2GPT: Retrieving layout of disk

MBR2GPT: Validating layout, disk sector size is: 512 bytes

Cannot find OS partition(s) for disk 0

- Volver a crear la partición del recovery si es que se eliminó usando diskpart y poniendo el tipo de partición 0x27. Además, quedaría un paso adicional que ahora explicaré.

- Eliminar la cuarta partición: que puede ser la de datos. Espérate.

- Partición recovery y su entrada BCD eliminada.

- Partición de datos eliminada sin necesidad de tocar recovery.

MBR2GPT: Validating layout, disk sector size is: 512 bytes

MBR2GPT: Validation completed successfully

MBR2GPT: Retrieving layout of disk

MBR2GPT: Validating layout, disk sector size is: 512 bytes

MBR2GPT: Trying to shrink the OS partition

MBR2GPT: Creating the EFI system partition

MBR2GPT: Installing the new boot files

MBR2GPT: Performing the layout conversion

MBR2GPT: Migrating default boot entry

MBR2GPT: Fixing drive letter mapping

MBR2GPT: Conversion completed successfully

Call WinReReapir to repair WinRE

MBR2GPT: Failed to update ReAgent.xml, please try to manually disable and enable WinRE.

MBR2GPT: Before the new system can boot properly you need to switch the firmware to boot to UEFI mode!

- Youtube Sysadmit

- Blog Sysadmit: convertir de MBR a GPT sin perder datos.

- IT Army: vídeo1 y vídeo2.

- Microsoft oficial

- Cannot find OS partitions(s) for disk 0: otra manera de solucionarlo. Entiende bien cuál era el problema del autor: no se sabe cuántas particiones tenía.

domingo, 30 de agosto de 2020

Rsync desde Debían liveUSB con Veracrypt

martes, 18 de agosto de 2020

Buscando ficheros duplicados

Como ya os conté hace apenas unos días estoy configurando OpenMediaVault como servidor NAS. Y después de copiar un montón de datos de los distintos discos con backups hechos a mano no me queda otra que organizar todos los datos. Ya se sabe, en casa del herrero...

Para ello estoy usando varias herramientas. La de dupeguru, que es precisamente la que os conté el otro día, puede servir pero... Realmente no hace las comparaciones por hash, que creo que es sí que es importante. Y buscando la otra que vi y tenía pendiente de probar, rmlint, me he encontrado con un post en el que muestran un listado de más herramientas con comparativas de tiempos y consumo de memoria.

La entrada en cuestión es esta:

https://www.virkki.com/jyri/articles/index.php/duplicate-finder-performance-2018-edition/

Espero que os sea de utilidad para cuando os haga falta.

lunes, 17 de agosto de 2020

OpenMediaVault y dupeGuru

Hace menos de una semana me instalé en una máquina OpenMediaVault, una distribución Linux para montar un NAS.

De momento estoy intentando hacerme con el sistema. La idea es hacer backups de los datos, sobre todo de los distintos discos que tengo dispersos. Pero de momento tengo que tener cuidado porque no he podido configurar la redundancia de los discos. Ya veré si acabo contando algo sobre la configuración después de su instalación (como cualquier otro Debian).

Uno de los módulos que tiene es la posibilidad de instalar containers en de docker. En OpenMediaVault 5 usan Portainer. La verdad, nunca había trabajado con Portainer (realmente nada de docker). Y para la instalación de los distintos stacks (¿son como las imágenes que después puedes pedir que se carguen como si fuesen máquinas virtuales?), que son realmente las aplicaciones con las que se trabajan, se puede hacer pasando la URL de un git, subiendo un fichero de texto escribiendo el contenido de ese fichero en el textarea. Sé que es un poco lío (y cuando lo lea dentro de unos meses me llevaré las manos a la cabeza sorprendiéndome de lo mal que me expreso).

Resumen: quieres instalar una aplicación de docker, escribes una ristra de parámetros con su sintaxis, y si es capaz de encontrarla con esos parámetros, la instala.

Una de las aplicaciones que se proponen para buscar ficheros repetidos es dupeguru. Es muy básica y por lo que he podido averiguar, no verifica los hashes. Ya buscaré otra que lo haga. El problema es que no hay publicada la estructura que hace falta para esta forma de instalar y para esta aplicación.

Para ver si podía instalarla del mismo modo que lo hice con una anterior que sí lo tenían publicado lo que intenté hacer es basarme en los sus parámetros y después cambiar o añadir los valores necesarios.

Este es el resultado:

version: "2.1"

services:

dupeguru:

image: jlesage/dupeguru

container_name: dupeguru

environment:

- PUID=XYZ

- PGID=ZYP

- TZ=Europe/Madrid

ports:

- 5800:5800

- 5900:5900

volumes:

- /srv/dev-disk-by-_______/dirConfigs/dupeguru:/config

- /srv/dev-disk-by-_______/carpetaVirtualRaiz:/storage

- /srv/dev-disk-by-_______/trash:/trash

restart: unless-stopped

jueves, 13 de agosto de 2020

Arrancando UEFI en PCs HP

lunes, 10 de agosto de 2020

Trasteando con discos duros

viernes, 27 de marzo de 2020

ESP8266MOD muestra caracteres raros

Haciendo pruebas, a parte de la dificultad que parece que está teniendo para conectarse a mi Mikrotik (o mantenerse conectado) en algún momento aparecían caracteres raros pero no les dí ninguna importancia. Hasta que después de hacer una prueba más o menos real en la que, a pesar de todas las precauciones tomadas, podía freír el módulo sin apenas pestañear. Y no funcionó. Fue cuando volví a ponerlo en el PC para actualizar el código fuente cuando empecé a fijarme más en esa ristra de caracteres que aparecían en el monitor serie y que no tenían ningún sentido. Unos caracteres raros o extraños de los que salen cuando se intenta imprimir por pantalla un binario.

En este punto es cuando uno empieza a temer que se ha cargado el bicho. Y dada la situación actual no sería fácil que llegase otro más o menos rápido. Me puse a comentar código a subir otro que ya sabía que funcionaba... Pero seguían saliendo en cuanto arrancaba. Porque después me imprimía bien el resto de datos.

Ya muy mosqueado, hice una búsqueda. Con la magnífica suerte de encontrar mucho más rápido de lo esperado la solución.

Las palabras clave de mi búsqueda:

esp8266mod console shows strange characters

Según los resultados: este módulo tiene un reloj (bueno, dicen cristal) que por defecto no va a 40MHz, y que permitiría comunicarse a 115.200 baudios, sino a 26Mhz, lo que fuerza a que vaya a 74880. Si en el monitor serie, en el combo box de velocidad, se le indica justo esta, al reiniciar el módulo, y por arte de magia, aparecerán los datos.

La fuente que me ayudó a solucionarlo y a su vez la fuente de donde lo ha obtenido.

Espero que os sea de utilidad por si en algún momento os hace falta.

miércoles, 18 de marzo de 2020

Failed to start raise network interfaces

El resumen: entre configuraciones del kernel (que esto es otra historia que ya veré si cuento) y toquetear la tarjeta de red, nadas más arrancarlo desde grub me aparecía un mensaje parecido a:

Failed to start Raise network interfaces

Lo que hacía que no cargasen las tarjetas de red y aunque las levantase a mano tampoco funcionaban. Con un poco de tiempo he podido buscar la solución, y no tenía nada que ver con el kernel (pero como lo estaba toqueteando me imaginé que iban por ahí los tiros).

La pena es que las direcciones de las soluciones las cerré por el pequeño afán de quitar pestañas y ventanas abiertas (y aún así tengo un montón más. ¡Muchas!).

Al lío: ¿Qué comandos encontré para debuguear o localizar la solución? Estos los siguientes comandos (cuyos resultados acabé pasando posteriormente a un fichero para escribir este post).

journalctl -xe

Por lo que recuerdo, y buscando en los resultados, tampoco arrojó mucha luz sobre el problema.

journalctl -u networking.service

A pesar de que este comando me estaba gritando cuál era el problema:

-- Logs begin at Tue 2020-03-17 15:47:36 CET, end at Tue 2020-03-17 19:52:11 CET. --

mar 17 15:47:41 mihostname systemd[1]: Starting Raise network interfaces...

mar 17 15:47:41 mihostname ifup[409]: ifup: /etc/network/interfaces:27: option with empty value

mar 17 15:47:41 mihostname ifup[409]: ifup: couldn't read interfaces file "/etc/network/interfaces"

mar 17 15:47:41 mihostname systemd[1]: networking.service: Main process exited, code=exited, status=1/FAILURE

mar 17 15:47:41 mihostname systemd[1]: networking.service: Failed with result 'exit-code'.

mar 17 15:47:41 mihostname systemd[1]: Failed to start Raise network interfaces.

systemctl status {systemd-network,systemd-resolved,networking,NetworkManadager}

Este comando, también daba un resultado similar. Y viendo lo que hice después en ese fichero de "log" improvisado que hice, en efecto, aquí me encontré con el problema para solucionarlo:

systemd-resolved.service - Network Name Resolution

Loaded: loaded (/lib/systemd/system/systemd-resolved.service; disabled; vendor preset: enabled)

Drop-In: /lib/systemd/system/systemd-resolved.service.d

└─resolvconf.conf

Active: inactive (dead)

Docs: man:systemd-resolved.service(8)

https://www.freedesktop.org/wiki/Software/systemd/resolved

https://www.freedesktop.org/wiki/Software/systemd/writing-network-configuration-managers

https://www.freedesktop.org/wiki/Software/systemd/writing-resolver-clients

networking.service - Raise network interfaces

Loaded: loaded (/lib/systemd/system/networking.service; enabled; vendor preset: enabled)

Active: failed (Result: exit-code) since Tue 2020-03-17 15:47:41 CET; 4h 13min ago

Docs: man:interfaces(5)

Process: 409 ExecStart=/sbin/ifup -a --read-environment (code=exited, status=1/FAILURE)

Main PID: 409 (code=exited, status=1/FAILURE)

mar 17 15:47:41 mihostname systemd[1]: Starting Raise network interfaces...

mar 17 15:47:41 mihostname ifup[409]: ifup: /etc/network/interfaces:27: option with empty value

mar 17 15:47:41 mihostname ifup[409]: ifup: couldn't read interfaces file "/etc/network/interfaces"

mar 17 15:47:41 mihostname systemd[1]: networking.service: Main process exited, code=exited, status=1/FAILURE

mar 17 15:47:41 mihostname systemd[1]: networking.service: Failed with result 'exit-code'.

mar 17 15:47:41 mihostname systemd[1]: Failed to start Raise network interfaces.

- NetworkConfiguration

- Network interfaces

- Tarjetas de red wifi /Wifi network interfaces

- Debian y wpa_supplicant

sábado, 7 de marzo de 2020

Crónica jornada III - RootedCon 2020

|

| RootedCon 2020 - David Madrugán y José Manuel Vera - El camino de Hacktiago |

|

| RootedCon 2020 - Omar, Lucas Varela y Kevin - RootedConn & YogOsha: Premios Hacker Night 2020 |

Nos han dado cifras: 70 hackers enviaron 74 informes de los cuales 42 han sido aceptados, Y se han entregado más de 10.000 € en premios. Han invitado al clasificado con el mayor premio al escenario, y aunque en ese momento no he podido tomar nota del nombre, ya lo tengo aquí (Carlos, @MrMcCharly). Además del bounty que se ha ganado le han entregado de premio otros 3.000 €.

Y con todo esto, un año más, hemos podido disfrutar de RootedCon. Espero que todo vaya igual de bien que hasta ahora y que el año que viene todos podamos disfrutar de una nueva edición.

viernes, 6 de marzo de 2020

Crónica jornada II - RootedCon 2020

|

| RootedCon 2020 - Afonso Muñoz - Stego attacks by desing |

Ha empezado recordando unas cuantas herramientas de estegaNOgrafía (ahora sí!! A ver si de esta forma me acuerdo de escribirlo bien...) y los problemas que dan. También nos ha hablado de dos periodos distintos, antes de 2019 y después de. A partir de aquí nos ha contado la técnica para ocultar código ejecutable en imágenes, y se denomina polyglot. Se trata de un fileless malware: se autoejecuta sólo y hay que conseguir no hacer ruido. Nos ha mostrado distintos ejemplos en imágenes JPEG: con JavaScript, PHP, Powershell & shellcode (ambos, para hacerlo multi plataforma). Hay que conseguir que estos ficheros se puedan abrir de las dos formas (con la del principal y con la del código que se introduce). No sólo se puede hacer con JPEG, sino también lo ha conseguido hacer con un PDF que consiguió subirlo a LinkedIn. Como nota el nombre de una herramienta que ha mencionado: bipolar.

|

| RootedCon 2020 - Lorenzo Martinez - WinTriage |

Ha empezado hablando de las herramientas que tantas veces nos ha enseñado en sus formaciones de DFIR: Windows Live Response (WLR, de Brimor Labs), IRTriage y CyLR. Como cada una de ellas tenía ciertos problemas (como que WLR mancha mucho la máquina de las evidencias, invierten mucho más tiempo en cosas que se podrían hacer después, nombres en ficheros que copian imposibles de tracear...) decidió montarse una él mismo que hiciera lo mismo que hacen estas pero arreglando esos problemas que veía que las anteriores tenían. Ahí es donde nace WinTriage (voy, y casi la rebautizo como WinDFIR). Está desarrollada en el lenguaje AutoIT, la selección de las opciones deseadas para extraer es muy modular, ocupa muy poco espacio en memoria, es compatible con XP/W2k3... Así, nos ha hecho varias demos en máquinas virtuales (para extracción en vivo) con w2k3, Win10, windows 2019 y en modo offline montando una imagen en FTK. Eso sí: por licenciamiento de las herramientas de las que tira hay que bajárselas una a una. La pena es que cuando ya estaba respondiendo alguna pregunta me puse muy inquieto porque la gente ya estaba saliendo por la hora y terminé saliendo yo tambien. :( No me gusta nada hacerlo y no me sienta bien. Pero es algo que hay que reconocer.

Al salir de esta charla fui al track principal, la sala 25, para ver la charla de Manuel García Cárdenas (@hypnito) y Jacinto Castillo Solana (@serchi3) que nos iban a hablar de WordPress.

|

| RootedCon 2020 - Manuel García y Jacinto Castillo - WordPress: another terror story |

Han expuesto los números de su utilización, siendo el CMS más usado del mundo. Además, también nos han enseñado las estadísticas de los plugins instalados, las vulnerabilidades y de los sitios vulnerados. Nos han mostrado una metodología y análisis de unos cuantos plugins. Ellos han desarrollado una herramienta que se ha encargado de analizar el código fuente de todos los plugins del repositorio de WordPress, a la que han llamado WordPressTerror, y desde la cual se puede ver las estadísticas qué vulnerabilidades son las más presentes, como por ejemplo, SQLi. Esta herramienta ha generado un informe que han mandado a los responsables de WordPress en directo (o lo han intentado, pero han cancelado en el último segundo) haciendo un responsible disclousure.

Cuando terminaron, nos fuimos a comer y a descansar un poquito.

Después de la comida me metí en la charla de Mario Pérez de la Blanca (@mariopdelab).

|

| RootedCon 2020 - Mario Perez de la Blanca - AFDX Twin (manipulando redes de aviónica) |

La verdad, esta charla me ha costado mucho, mucho de entender. Además de mostrarnos unos cuantos vídeos corporativos de Airbus (muy chulos, eso sí) y alguno relacionado con el funcionamiento de la presurización de los aviones nos ha hablado de los protocolos de comunicación que utilizan los distintos sistemas internos que llevan los aviones. Nos ha contado varios protocolos antiguos y se ha centrado en el más reciente. El protocolo en concreto se llama AFDX (y se usa una tarjeta ethernet con dos conectores RJ45: twin-ethenet). Siempre hay que tener en cuenta que todos los sensores y sistemas que se conectan van replicados por duplicado y esto hace que sea muy costoso por el peso que conlleva y el espacio que ocupa (que se multiplica por dos). Al dar por hecho que hay confianza en las comunicaciones las colisiones de red son inaceptables. Y es una comunicación full duplex con topología en estrella (y escalable), en la que un cable transmite y otro recibe. Se busca garantizar el servicio, por eso se replican las comunicaciones. Al transmitir dos sistemas a la vez el paquete que primero llega es el que gana.

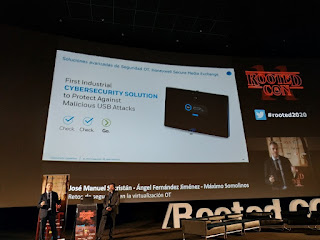

Al acabar esta charla José Manuel Sacristán (HoneyWell) y Francisco Sucunza (Capgemini) nos han hablado de implantar seguridad IT en entornos industriales (OT).

|

| RootedCon 2020 - José Manuel Sacristan y Francisco Sucunza - Retos de seguridad en la virtualización OT |

Han empezado explicando las razones por las que se querría virtualizar en un entorno industrial: espacio, ahorro de energía, solución a la seguridad física, recuperación ante desastres... Han expuesto varios escenarios de virtualización según la sección donde se quiera poner un dispositivo (por ejemplo, en la la DMZ). Una problemática que puede aparecer es que si un firewall tiene que analizar el contenido de un paquete a su vez hace falta que entienda el lenguaje de los sistemas industriales que están instalados (y no siempre es factible o fácil). Los controladores industriales (en este entorno también se llaman PLCs) no se pueden virtualizar en producción y sólo sería factible para hacer pruebas en laboratorio. Después de enumerar más problemas han enseñado qué producto de HoneyWell.

Cuando acabaron pudimos ir a descansar y reunirnos con los compañeros que se habían ido a otras salas.

Después del descanso, se empezó el RootedPanel:

|

| RootedCon 2020 - RootedPanel - Javier Maestre, Cristina Carrascosa, Félix Moreno, Pablo Burgueño |

|

| RootedCon 2020 - Alfonso Muñoz y Jorge Ramió - Criptored es galardonado con el premio Antonio Ropero |

Crónica jornada I - RootedCon 2020

Hemos empezado con la key-note, en la que Román (@patowc) ha sido el maestro de ceremonias.

|

| RootedCon 2020 - Román (y de fondo el resto del equipo RootedCon) |

Se ha mostrado un pequeño clip como parodiando el problema del coronavirus. Además de mostrar las fotos de los integrantes de la organización y los valores que la conforman. No se ha olvidado de mostrar los distintos patrocinadores de este año, muy importantes para poder tener todo lo que tenemos al precio que pagamos y que si fuese más caro sería difícil que muchos pudiéramos asistir. También nos ha mostrado la foto de una cepa para hacer la broma de "COVID-19" pero... Era de la Yersina Pestis (peste negra). Y para finalizar ha adelantado un poco el tema del RootedPanel: GoodJob e #include.

La primera exposición la ha hecho Jesús Jara López.

|

| RootedCon 2020 - Jesús Jara López - Live coding |

Nos ha explicado qué es el live coding. Se trata de crear música a través de lenguajes de programación y que se ejecutan mientras se codifica por lo que esa composición va evolución en directo. Esta forma de crear música ayuda a desarrollar la creatividad. Nos ha hablado de distintos proyectos que van enfocados a este fin, como es Sonic Pi (otros son tidalcycles, foxdot, extempore, hydra, ixi lang). En general cada proyecto está basado en un lenguaje de programación ya conocido (JAVA, python, C, etc). Es muy importante que el público vea cómo se va codificando la composición en directo por lo que proyectarlo (o mostrar la pantalla del código) es indispensable. El resumen: la transparencia es fundamental. Eso no quita que alguna estrategia pueda estar pregrabada. También nos ha descrito algunas conferencias internacionales, como la ICLC relacionadas con esta práctica. Los conciertos que se hacen con esta música se les llama "retro rave". Y nos ha hecho una pequeña demo que nos ha dejado a (casi) todos con la boca abierta.

Después del concierto Gonzalo Asensio y Pablo Vera nos han hablado de la cerveza "Hackers ciberbeers".

|

| RootedCon 2020 - Gonzalo Asensio y Pablo Vera - Hackers ciberbeers |

Han iniciado la charla hablando de un viaje que hicieron a la India y que les dijeron que acabarían haciendo cerveza (quedando ellos bastante... que no se lo creían). Tiempo después acabaron decidiendo hacerla con la condición de tirar de hacerlo como un proyecto de pensamiento lateral y las distintas maneras de solucionar los problemas. Se propusieron varios objetivos: disfrutar haciendo el proyecto (y la cerve), hacer comunidad, una bebida sin ánimo de lucro y respectar tanto el medio ambiente como el comercio local. Para cada paso que necesitaban hacer lo asociaron a algún tipo de ataque o técnica o... (nombre X que se le quiera dar): OSINT y Google Dorks para buscar cómo hacer cerveza, footprinting para buscar fábricas en España, XSS y escalada de privilegios (cambio de fábria a una más grande), scanning (registrar la marca), enumeración, exploiting (los distintos tipos de recetas, bebidas, lúpulos, maltas)... Resumen: nos mostraron la marca de la cerveza y la posibilidad de probarla allí en Rooted.

Al acabar esta charla pudimos hacer un descanso de media horita en el que la mayoría de la gente fue por las famosas conchas Codan. La verdad: yo me esperé un buen rato mientras me comía unas cuantas galletas que me hice hace unos cuantos días.

La primera charla después de este descanso la dio Stefano Maccalia, de RSA.

|

| RootedCon 2020 - Stefano Maccalia - The enemy of your enemy is not your enemy |

Después de presentarse ha descrito cómo ataca el equipo de incident response de su empresa las investigaciones en las que se involucran. El caso inicial que nos cuenta es de un cliente gubernamental que se ha encontrado con un problema. Para poder hacer la investigación les montan un entorno a parte para que puedan continuar trabajando mientras que les dejan el entorno real inalterado para poder averiguar cuál es el problema. Además de mostrarnos las evidencias que alertaron al cliente de que algo no marchaba bien también nos ha enseñado capturas de la tabla $MFT que les dio más pistas de por dónde estaba el problema: ficheros interesantes. También se investigaron los eventos del sistema y de los distintos proxys, firewalls... En algunos casos se encontraron con filas eliminadas o alguna máquina con un administrador de sistema y permisos para hacer prácticamente todo. Se encontraron con varios droppers (un fichero procedente de un phissing, que a su vez se descargaba otro...). El resumen: describió un DFIR de un incidente y lo solucionaron. El caso es que a su vez se encontraron con trazas de algo que no cuadraba y el cliente les informó que eran restos de un incidente anterior que ya "habían solucionado". Pero meses después descubren que hay un tráfico BITS raro y la conclusión a la que llegaron tras investigarlo es que un atacante se estaba aprovechando o atacando a otro. Algunos rastros que se encontraron en este segundo caso: una web shell (un tanto especial) en el servidor OWA de la empresa.

En este punto del evento, Francisco Hernández Cuchí, nos ha hecho una metacharla de ciberseguridad.

|

| RootedCon 2020 - Francisco Hernández Cuchí - Metacharla de ciberseguridad |

Ha empezado la charla durante unos minutos con una forma cómica. Nos ha hablado de un zero day en el visor de imágenes de Windows. Ha acuñado la frase "los datos también son un programa". La idea que tuvo era que mientras que se distrae a una persona viendo una imagen comprometida por detrás se esté ejecutando el código malicioso. Nos habla de la empresa Zerodium y de su proceso para recibir y pagar los bounties de los zero days encontrados. Pero nunca llegó al final del mismo. Se ha mostrado un vídeo (para mí lo era) que simulaba un Skype a tres. Ha hecho un pequeño juego para que escribamos por Twitter y con ello ha creado una de frases. En las charlas hacer falta ser uno mismo. elegir un logo y lema (si se puede), poner vídeos, elegir imágenes en grupo...

Cuando Francisco hubo terminado nos fuimos todos a comer. Como si en la zona del Kinépolis hubiese pocos sitios (eso sí: tienen que alimentar a 1.200 personas y eso no debe de ser muy fácil).

En la sobremesa, antes de que Chema Alonso (@chemaalonso) empezase, Fernando nos habló de su instituto privado de FP en el que estaban buscando una enseñanza reglada y oficial relacionada directamente con la ciberseguridad y no como contenido adicional.

Tras esa breve inciso, Chema pudo iniciar su exposición.

|

| RootedCon 2020 - Chema Alonso - El club de los poetas muertos |

Chema recuerda una broma que publicó en el día de los Santos Inocentes de 2010 relacionada con estegoganografía (nunca sé escribirlo bien) y la FOCA. Y esta charla la planeó en 2015: aquí algunos atacantes posicionaban sus aplicaciones, en un estado inocuo. Para convertir las aplicaciones en malignas se usaban varias formas: actualizando el código fuente, comprando las aplicaciones o incluso robándolas (o un poco de todo). La idea era hacer un proveedor de aplicaciones para hacer un bot. Con el bot se podría perfilar los distintos usuarios que las instalaban. Y para poder mandar los comandos se usaba estego... Vamos, las imágenes. Así, nos ha descrito los permisos de Android de aquel entonces y la problemática que tenían (y siguen teniendo, habida cuenta del número de móviles con las versiones de ese sistema operativo de entonces que siguen instaladas). Con los permisos se podían conseguir el número de teléfono directamente (leyendo, por ejemplo, los SMSs) o directamente la tarjeta SIM. Otra problemática estaba con el sistema OAuth y los ataques tipo SAppo que ya nos contaron en su momento. Nos ha hablado de una herramienta, llamada mASAPP que avisa a las empresas que la tienen contratada que alguna de las aplicaciones que han autorizado en sus propios móviles está a la venta (y por lo tanto, puede acabar con código malicioso por parte del nuevo propietario). Además, también ha puesto énfasis en la problematica que tiene cuando la cuenta de e-mail asociada a la cuenta de desarrollador caduca, por ejemplo, porque esta persona fallezca. Esa cuenta acabaría libre para que cualquiera la pudiera crear y terminar recuperando la contraseña del repositorio de la aplicación. Ha hecho una demo para exfiltrar datos pasando comandos a través de un banner.

Aquí empezamos el RootedPanel: #Include y la fundación GoodJob.

|

| RootedCon 2020 - RootedPanel - #Include y Fundación GoodJob |

Se debate sobre las posibilidades que tienen los discapacitados para acceder a trabajos relacionados con la ciberseguridad. Luis Fernández (de la revista SIC) ha hecho de moderador y nos ha hablado de la fundación GoodJob. En el panel han participado Román, Miguel Angel (de Incibe), Yolanda (de Telefónica), Susana (ATOS), Enrique (WestCon) y César (del propio GoodJob). De hecho, César ha empezado con una presentación más en profundidad del proyecto "#include": se busca incorporar al mercado laboral personas que no tienen por qué tener nivel técnico (como un jardinero, ejemplo que han estado poniendo) y que tengan algún tipo de discapacidad. Un proyecto muy ambicioso en el que se quiere dar la formación express (y de choque) de 5 semanas para que esas 100 personas elegidas puedan entrar a trabajar durante un tiempo determinado en una empresa y que en 9 meses acaben en la plantilla de esa empresa. Además de enseñarles, la idea es que no acaben separados de la sociedad. Les hace falta personas con mucha motivación para poder enseñar los conocimientos que les harán falta a estas personas para empezar en ese nuevo puesto. Han recordado que un 70% de las discapacidades son sobrevenidas (accidentes). El cliente quiere resultados. Si se ha reconocido que aunque no lo desean en ocasiones si se produce cierto sesgo o prejuicios. También se ha comentado las posibles barreras que puedan aparecer, incluyendo las herramientas que tengan que utilizar para su día a día. "Todos somos especiales" y es muy importante "el espíritu de superación".

En este punto llegamos a otro descanso, en el que también nos sirvieron unas buenas conchas Codan.

Después de este descanso me he mudado a otra sala donde Yago Jesús (@yjesus), Jose Antonio Esteban y David Revova) nos han hablado de ataques con mandos inalámbricos para coches (y garajes).

|

| RootedCon 2020 - Yago Jesús, José Antonio Esteban y David Revova - Car Hacking |

Como se puede ver, nos explicaron todo con un coche en la sala. En el car hacking se usan muchas veces el mismo código fuente que funciona en un coche con los demás (y de vez en cuando, cuela). Nos han hablado de mandos de garaje: desde los que iban por infrarrojos, pasando por los que tiran de radiofrecuencia con un único código (y los problemas que conlleva) llegando hasta los que cambian de código (o ya puestos, los que dicen que cambian pero realmente no cambian: rolling o random). Nos muestran las distintas formas que había de abrir coches: rompiendo el cristal, con un cordel, haciendo el vacío con una pelota de tenis... Y copiando la clave que envía el mando. También explican muy, muy rápido cómo funciona que se detecte que la llave está dentro del coche y no se quede "encerrada" o la distancia del RFID para que se abra (o arranque) sin sacar la llave del bolsillo. Han hecho una demo de apertura del coche. Y otra en la que han arrancado el coche sin estar la llave dentro (en la que le avisará al conductor de ese hecho pero podrá seguir moviéndose). Y han hecho otra demo de GPS spoofing, en la que algún valiente ha dicho que lo ha probado. Además, nos han enseñado un aparato que se conecta al ODB2 del coche y que con una tarjeta SIM se consigue escuchar todo lo que sucede dentro. O esa demo en la que a través de la radio AM/FM han sido capaces de enviar a varias frecuencias muy conocidas un mensaje de audio (por ejemplo, para acordarse de su familia por la pirula te ha hecho otro conductor) o ponerle un stream de música.

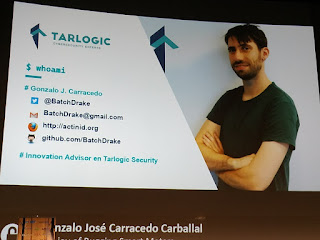

Y para finalizar la primera jornada, Gonzalo Carracedo (@batchdrake) nos ha hablado de los protocolos de los contadores digitales.

|

| RootedCon 2020 - Gonzalo Carracedo - Atacando contadores digitales |

En esta ocasión Gonzalo nos ha explicado que esta investigación la empezó a partir de otra (de Miguel Seijo, Gregorio López y José Ignacio Moreno). Nos ha explicado cómo funciona el sistema de energía en España (generación, transporte, distribución [donde se encuentran los contadores] y comercialización). Nos explica qué pueden hacer los contadores digitales. Su comunicación está construida o ideada para que funcione por PLC. Por lo tanto, nos termina hablando de dos protocolos PLC muy extendidos y usados: PRIME y DLMS/COSEM. Y cómo está construida su seguridad. Si PRIME tiene dos perfiles y uno de ellos es capaz de migrar al otro que además no aporta ninguna seguridad por ir todo en claro... En la demo tenia montado un sistema de cuatro contadores. Ha usado un kit para hacer las pruebas y le entregaban un sniffer específico. En sus demos y pruebas ha conseguido sacar datos de otros contadores que no se correspondían con sólo el suyo.

Y así ha sido la primera jornada. Mañana viernes (aunque ya hace unos minutos que hemos cambiado el día!) más.