Un año más, he ido a la NoConName. Como de costumbre, al menos desde que voy, se ha celebrado en la CosmoCaixa de Barcelona.

Una vez más, tiré en tren para la cuidad un día antes. Por lo que una vez llegué al hotel, me dispuse a pasear por la zona, comer y callejear por el centro (viendo la Sagrada Familia en la medida de lo posible),

Aunque las notas que tomé el primer día se me quedaron en el hotel el segundo día... y para colmo de los colmos ese segundo día, el sábado, fue cuando hice el

check-out, creo que podré resumir sin problema las ponencias y el ambiente que se respiró.

Este año, se celebró un CTF (Capture The Flag) organizado por Facebook. Todo sea dicho, un "juego" sólo para profesionales. Sólo decir que también participaron, si no recuerdo mal, unos chavales chinos con una media de 14 años, unos rusos... Y los primeros empezaron arrasando. De todas formas, la explicación del reto la hicieron el mismo sábado al finalizar todas las ponencias, pero ahí Longinos (

@L0ngin0s) y yo ya nos habíamos ido a coger el tren de vuelta.

¿Qué pudimos ver? Pudimos ver a Ruth Sala (

@Ruth_legal) hablando sobre todo lo que nos observa: saben qué hacemos y dónde. Desde que te levantas encendiendo el móvil, pasando por las cámaras que tienen en la panadería o el datáfono, en tráfico, al entrar en la oficina con la tarjeta / huella / cámaras... Así se ponía de manifiesto que fueras donde fueras, había dispositivos que te traceaban. De hecho, más tarde ella moderaría una mesa redonda en la que se hablaría precisamente de este tema.

En diversas ocasiones también tuvimos la posibilidad de que nos hablasen de la evasión (o cómo evitarlo) de

sandboxes, por parte de Iñaki Rodriguez (

@virtualminds_es) y Ricardo Rodríguez (

@RicardoJRdez) una de ellas y Alberto Ortega (

@aOrtega) otra. Sobretodo porque hay que tener en cuenta que se tiene que conseguir o buscar las características que nos indiquen que nos encontramos en un entorno controlado (ya sea utilizando

sandboxes, máquinas virtuales, una máquina con unas características muy bajas...) o poder engañar a la muestra para que si intentase detectarlo que se crea que es un entorno real.

Otra ponencia fue la de Vicente Aceituno (

@vaceituno), en la que se nos mostraba cómo el hecho de categorizar los defectos, vulnerabilidades, riesgos... en alto, medio y bajo hará que los que tienen que tomar las decisiones decidan dejar cosas a medias. Su propuesta, al menos tal como la entendí, era no asignar ninguno de esos valores, e indicar algo parecido a "tienes que resolver estas incidencias, y punto". Así explicado muy rápido (no es tan sencillo de explicar), pero como resumen...

También Carlos Alberto Fouz nos enseñó a utilizar nuestra propia

box para conectarla directamente al móvil: un pequeño dispositivo que te permitirá analizar lo que contiene un móvil aunque tenga la pantalla, el teclado, ¿botones de encendido? completamente rotos. La idea principal es tener el terminal al que se le quiere realizar el forense / la pericial y con los distintos pines que tiene la placa base del mismo, conectarlos (o soldarlos si hiciese falta) a los cables que forman el cable de red y el otro extremo al trasto que realizará la lectura. Eso sí: esto conlleva que hay que tener mañana soldando y hay que saber qué pines del cable van en qué lugar. Una forma de recuperar información del terminal aunque hayan intentado romperlo (ya sea queriendo o por accidente). No olvidarse de utilizar una jaula de faraday si fuese necesario.

Jordi Giménez [

sic, así es como viene en el programa] (

@gimix3) nos habló de OAuth, cómo usarlo (ya sea bien o mal), etc.

Sebastián Guerrero (

@0xroot) es uno de los que hizo doblete: nos habló de

rootkits en Android, tal y como lo hizo en la RootedCon 2013, pero en este caso se dirigía al al espacio de usuario en vez de espacio del kernel. También nos habló de cómo no seguir las recomendaciones de buenas prácticas puede implicar que se estén dando permisos de lectura de los datos que genera tu aplicación a otras que no deberían de poder acceder a los tuyos.

Ricardo Rodríguez (

@RicardoJRdez) hizo otro doblete, en este caso nos habló de NFC y de cómo se podía conseguir, por ejemplo, recargar una tarjeta de transporte sin tener que soltar un solo duro (al menos, sólo tendrás que comprar el lector/escritor. Y sí, los antiguos duros son más que un céntimo). Algún día tendré que volver a trastear con mi lector RFID. No es NFC, pero bueno. Ahí lo tengo.

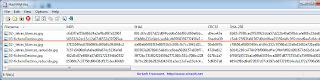

David Guillén nos habló de la esteganografía (¿cómo lleváis

el reto?) de binarios. Meter en un binario otro binario. Perfecto para guardar bichos y que se escondan a los antivirus.

Una vez más, y como continuación de la Sivila (una Sivila 2.0), el Profesor (Pedro) Fortunity le ha dado una vuelta de tuerca a la Sivila. En su momento no lo conté. Para resumirlo, la sivila es la que se encarga de hacer el cifrado de las contraseñas que envía el usuario. Es un cifrado por hardware, por lo que si el servidor de ser comprometido, no se podrá sacar la contraseña en claro. En esta ocasión, la vuelta de tuerca es que también participa el cliente.

Omar Martín (

@ElPalomo_Blog) puso ejemplos de cómo inyectar SQL para saltarse un posible Web Application Firewall.

Jaime Sánchez (

@segofensiva) nos contó los problemas de seguridad de WhatsApp ya conocidos (más o menos) y qué hacer para evitar que te espíen las conversaciones. Entre otras cosas, pasa por montarse un servidor intermedio. Pero para trollear al espía...

Este es un resumen de lo que pudimos ver este año. Si habéis estado otros años, veréis que hay muchas caras nuevas. Pero eso no ha quitado calidad al evento.

Una vez más, espero poder veros en las siguientes ediciones. Y si pueden ser en otros eventos, bienvenido sea.