Este año 2019 he podido volver a venirme a las Navajas Negras después de dos años de ausencia. Tal y como hacía los otros años anteriores me he venido con Julián.

En la inauguración, además de Rubén, presidente de la organización, han estado otras personalidades de las instituciones de la Universidad y del Ayuntamiento de Albacete.

|

| Navaja Negra 2019 - Inauguración |

Han hecho unos agradecimientos a la organización y les han felicitado por los éxitos cosechados.

Después se ha subido al escenario Ricardo Narvaja (

@ricnar456) al que la organización ha tenido la oportunidad de entrevistarle.

|

| Navaja Negra 2019 - Ricardo Narvaja |

Recordemos que Ricardo es el máximo exponente del reversing en el mundo latino. Entre las cosas ha destacar está el cómo comenzó a aprender a hacer reversing y cómo acabó fundando con otras personas Crackslatinos. También nos ha explicado todas las dificultades que encontró a la hora de hacer reversing y exploiting además de cómo se ganaba la vida.

Al finalizar la entrevista el Dr. Alfonso Muñoz (

@mindcrypt) se ha subido al escenario.

|

| Navaja Negra 2019 - Alfonso Muñoz |

Ha destripado una serie de ataques ya muy conocidos sobre SSL/TLS. Las características comunes que tienen, qué lecciones se han aprendido de ellos. Para ello los ha resumido mucho ya que no se ha dejado ni uno de los más famosos. HeartBleed, Freak, 3Shake, BREACH, Poodle...). Hemos podido recordar que dependiendo del ataque se conseguía descifrar sólo una pequeña porción el tráfico capturado o gran parte si no todo. Y para ello se buscaban distintos métodos: forzar un downgrade de versión de protocolo de cifrado (o a usar uno peor), aprovecharse de malas implementaciones, ataque de relleno (o también conocido como

padding) y ataques de compresión. Las recomendaciones que nos ha recordado (porque en teoría ya deberíamos de saberlas, pero en la práctica...): olvidarse de RSA y asegurarse de que el algortimo escogido hace lo que debe.

Después del desayuno Jesús Díaz Barrero nos ha hablado de SecOps y de un sistema nuevo de su compañia.

|

| Navaja Negra 2019 - Jesús Díaz Barrero |

Cuando se adquieren logs surgen problemas como gran ingente cantidad de datos que analizar que no da tiempo a verlos todos. Nos ha presentado un aplicativo: Cortext, que ayuda a minimizar al máximo el análisis de todos esos datos facilitando mucho su gestión y búsqueda de datos importantes.

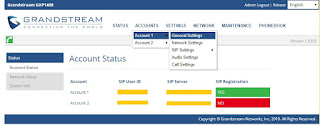

Cuando ha terminado Raúl Casanova ha mostrado ataques a sistemas dispositivos conectados por bluetooth.

|

| Navaja Negra 2019 - Raúl Casanova |

Lo primero que ha comunicado es que es un protocolo (aunque es posible que no esté bien dicho lo voy a nombrar así) de comunicación que se olvida mucho a la hora de hacer

pentest. Ha presetado un caso práctico con su demo en la que teníamos un dispositivo (llamémosle móvil) emparejado por bluetooth con una máquina y ha conseguido que otro aparato ajeno termine usando ese "móvil" para hacer pivoting hacia la máquina. Para ello ha usado metasploit, servicios SDP (por ejemplo, el módulo sdp_switch), Vamos: ha hecho la fase de búsqueda, explotación, post-explotación (elevación de privilegios, pivoting...) que se hace en todo

pentest. Nos ha hablado de una herramienta suya llamada

bluedog.

Antes de la comida Roberto Amado Gómez (

@ramado78) nos ha hablado de ataques sin usar malware con herramientas del propio sistema operativo.

|

| Navaja Negra 2019 - Roberto Amado |

El título de

malwareless es porque se utilizan herramientas del propio sistema operativo para hacer el ataque. Para ello tenemos los conceptos LOLBIN y LOLBAS. La idea es usar dichos comandos que los antivirus no van a dar por maliciosos para que hagan otras cosas para las que no estaban pensados. Ejemplos de esas herramientas:

certutils.exe,

hh.exe,

esentutil.exe... Ha puesto varios ejemplos y demos: en la primera se consigue que una de las herramientas se baje algún fichero al disco (algo "no deseado" por los malos) y otra en la que usando Word se consigue ejecutar un script en VBA que no sólo se queda en memoria y por lo tanto, siempre teniendo en cuenta la persistencia de los procesos, puede hacer mucho daño sin que los antivirus se enteren. Pocas cosas se pueden hacer para detectar este tipo de ataques. Un ejemplo hubiera sido el uso de Autoruns.

Después del descanso de la comida he ido al taller

Fishing phisers, impartido por Carolina Gómez y Álvaro Alonso Gutierrez.

|

| Navaja Negra 2019 - Carolina Gómez y Álvaro Alonso Gutierrez |

Hemos visto distintas formas de crear páginas para hacer phising incluyendo la generación de certificados que terminan colando sin dar alerta. La presentación ha empezado muy básica porque realmente no estaba destinada para un público con nuestro perfil. Después han nombrado alguna herramienta (además de VirusTotal) como https://www.any.run (muestra durante 3 minutos cómo se comporta un ejecutable y si hace conexiones a alguna dirección IP), Slavasoft.... Han hecho algunas demos con alguna técnica como por ejemplo próxies de certificados digitales. No voy a negar que esta me ha costado bastante (también estaba bastante cansado, todo sea dicho).

Al finalizar hemos podido merendar un poco.

La siguiente hora Alejandro Espinosa y Julio Martínez nos hablaron de dispositivos PLC (domésticos).

|

| Navaja Negra 2019 - Alejandro Espinosa y Julio Martínez |

Estos dispositivos son los que se usan para aprovechar la instalación eléctrica para usarla como red de comunicación. Estos aparatos suelen utilizar el protocolo HomePlug AV, si bien ya está la "v2". Su investigación vino porque uno de ellos instaló en su vivienda una pareja de estos dispositivos pero terminaban emparejados con los de otra vivienda de un vecino. Nos han explicado cómo se identiican entre ellos y la red virtual que terminan generando dependiendo de una serie de datos y claves que se intercambian. Dependiendo del nombre de red que se ponga y de la clave introducida pertenecerán a una red o a otra lo que llegado el caso permitiría forzar a que un aparato que se controla se pueda conectar a una red ajena. Han hablado de los términos AVLN, STA y Cco (red, estación, controlador o admin). Nos han mostrado formas en las que se pueden conseguir las claves de una red o dispositivo (como por ejemplo, calculándola a través de su MAC).

Al finalizar esta ponencia Silvia Cuenca nos ha hablado de evidencias digitales para testigos que son dispositivos Android.

|

| Navaja Negra 2019 - Silvia Cuenca |

Nos ha explicado qué es un testigo digital (tiene que identificar bien al usuario con sus propias políticas, proteger las evidencias...). Ha usado el

Google Pixel 3 que tiene el chip

Titan 3 (parecido al TPM) para garantizar la integridad. Según busquemos usar algunos mecanismos de seguridad como el keystore (que guarda un alias de las claves) o el Open Mobile API se podrá soportar en unas versiones de Android u otras (4.3 y 9.0 respectivamente). Además de mostrarnos una tabla de diseño de su aplicación, algunos diagramas de ciclo de vida y métodos varios nos ha enseñado una demo de su aplicación. Como no lo he explicado muy hasta allá: el sistema que ha ideado trata de hacer que el móvil recoja las evidencias y almacenarlas o enviarlas a un servidor seguro siempre mateniendo la integridad de las evidencias en mente para que no se puedan poner en duda.

Para finalizar el día Pilar Vila y Belén Pérez nos han hablado de fonrensic en sistemas industriales. Lo siento, pero la única foto que pude sacar me ha salido (oh, sorpresa! Movida). Si bien muchos de los aspectos de los que han hablado son semejantes entre el forense informático (IT) y de los sistemas industriales (OT) los problemas están en que los sistemas industriales no se pueden parar así como así. Los hay que llevan décadas sin pararse ni actualizarse y si se han producido paradas han sido planificadas durante un periodo muy, muy corto de tiempo (casi siempre un par de minutos). Una parada en un sistema de estos son pérdidas para la empresa propietaria. También está la dificultad de hacer bien las cosas porque se pueden estropear con sólo mirarlas. Y ni que decir tiene que un notario o un juez entiendan de qué va el tema a la hora de judicializar un asunto relacionado con un forense de este tipo. No hay que olvidarse de otros problemas (¿he dicho que los hay que son muy arcáicos?): muchos protocolos y dispositivos existentes cada uno de su propio fabricante y no compatibles entre ellos. Dificultad de encontrar sistemas de conexión como switches gestionados o protocolos estándares, ambientes con temperaturas extremas. Un mínimo

ping puede hacer fallar sistemas internos conocidos como PLCs (que no son como los comentados antes), sistemas SCADA. El resumen es que son ambientes mucho más dispares a los encontrados con máquinas menos delicadas que si ya de por sí en un entorno con PCs, SIEMs/UMTs, etc es ciertamente complejo de analizar al vuelo en estos otros entornos va mucho más allá.

Y hasta aquí la primera jornada. Ya veré si me da tiempo a hacer una única publicación para la segunda o termino juntando un único

post para los dos días siguientes.