El primer día de la RootedCon 2023 ha estado genial.

Hemos empezado con la keynote en la que nos han mostrando un vídeo como introducción. Arantxa ha sido la que nos la ha presentado.

|

| RootedCon 2023 - Arantxa presenta la keynote |

Después nos ha explicado Arantxa cómo ha pasado a ser la presidenta de la Asociación que hace en evento, por qué se ha decido este año el logo de Lego y cómo se hicieron las conchas Codan como el "alimento" oficial. Además, ha presentado los premios Raúl Jover 2023 entregándoselos a Chema Alonso el cual ha decidido donar la cantidad en metálico a la Fundación Gomaespuma.

Después empezó la primera charla por parte de Pablo Estévan.

|

| RootedCon 2023 - Pablo Estevan |

Puso la perspectiva de las tecnologías de hace 20 años comparando con lo de ahora: consolas, coches, sistemas operativos... Con la diferencia de que los SIEMs son prácticamente iguales. A excepción del producto de Palo Alto que nos ha presentado; identifica las amenazas automáticamente con la IA que han desarrollado y es capaz de paralizar ese ataque automáticamente. Nos ha mostrado varias demos.

|

| RootedCon 2023 - David Marrugán y Chema Mezcua |

Después de explicar el objetivo de la charla han contado el escenario inicial de Ucrania desde el 2014. Cómo crearon un roaming Nacional de emergencia o cómo se las buscaron para impedir el de los equipos rusos en el país invadido. También se ha explicado el funcionamiento de las comunicaciones de radio, su control y su uso. Entre otras frecuencias mencionadas están las de honda corta. Pero también se han mencionado la posible captura de las comunicaciones por fibra marítima. De ahí ya han explicado cómo funcionan los protocolos de red de los routers: el BGP. Y cómo Rusia se ha aprovechado para, posiblemente, spoofear comunicaciones.

Tras esta charla, Miguel Ángel de Castro y Jonathan Monroy nos han expuesto el estudio que hicieron a un malware que apareció en unos pinchos USB que se analizaron antes de entregarlos a los accionistas destinatarios.

|

| RootedCon 2023 - Miguel Angel De Castro y Jonatan Monroy |

La primera parte fue un análisis del propio malware con su pequeño reversing. La segunda parte es la que buscaba responder a varias preguntas e identificar si fue un ataque dirigido o accidental, llegando a la conclusión de que fue el segundo. Entre otras se hizo un estudio de la situación geopolítica de China y sus acuerdos internacionales, estado interno, compromiso de cadena de suministros, etc. Con todos los análisis fueron capaces de responder a sus preguntas iniciales

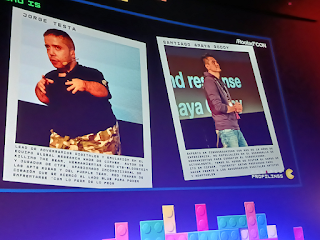

Ya después de la comida, Santiago Anaya y Jorge Testa presentaron "!Por mis profilings!"

|

| RootedCon 2023 - Jorge Testa y Santiago Amaya |

Hablan de hacer un perfil del posible atacante del objetivo que se quiere proteger (por ejemplo, un cliente), como método de anticipación. Es el medio que permite identificar qué será lo más probable que será atacado. Han explicado qué te un adversario digital y han analizado cuáles han sido las tendencias de los ataques de los últimos meses. Entre otras, que se siguen usando vulnerabilidades que se darían por parcheadas como algunas de 2010. Han diferenciado tres elementos: actores, herramientas y vulnerabilidades (CVEs). El perfilado, explicado con una serie de pasos, se hace día a día emulando distintos ataques.

La siguiente ponencia la ha hecho Ángela Barriga, y estaba relacionada con los deepfakes.

|

| RootedCon 2023 - Ángela Barriga |

Explicó que son y puso varios ejemplos, incluyendo una foto muy antigua. También contó que en estos momentos esta técnica se usa mas como entretenimiento que para manipular a las personas que las consumen. No obstante, puede provocar un problema de identidad digital para las personas que aparecen en el contenido donde se utiliza. También nos ha explicado distintas formas de generar los deepfakes y cómo detectarlos. Ha mencionado dos herramientas que las genera, Faceswap y DeepFaceLab, desglosando el funcionamiento de la segunda. No se ha olvidado de explicar los posibles errores que aparecen en los resultados que se obtienen.

Después de un descanso me trasladé a la sala 19, donde Yassir Kazar expuso "Don't fear the hacker"

|

| RootedCon 2023 - Yassir Kazar |

Después de presentarse ha explicado por qué los hackers son necesarios para la sociedad. También ha mostrado un informe de la ENISA (European Union Agency for Cybersecyrity). Ha mostrado un timeline sobre el uso de la palabra "hacker" en la historia. El fuerte de la charla ha sido la presentación de dos proyectos sin ánimo de lucro. El primero, Hack4Values, en el que se buscan hackers con mucha experiencia trabajando pro-bono. El segundo, Good Faith Cybersecurity Researchers Coalition, en el que si buscando vulnerabilidades en alguna empresa que no te lo ha pedido, se tiene que dar absolutamente toda la información sin pedir nada a cambio (porque si no es extorsión), y sobre todo, respetar los estándares.

La siguiente charla y última charla de la jornada, también en la sala 19, fue por parte de Lorenzo Martínez (

@lawwait).

|

| RootedCon 2023 - Lorenzo Martínez |

Primero ha expuesto los antecedentes del caso, que empezó en 2013. El FBI informó a la Policía Nacional del acceso a una página web de pedofilia desde una dirección IP del hacker llamado "H". Casi 9 años después es cuando se inicia el proceso judicial, el de instrucción. Al pedirle 'H' el peritaje, Lorenzó evaluó si podía aceptar el trabajo de hacer el informe contrapericial emitido por la policía. Nos ha contado qué mostraba esa pericial, con qué ficheros se estaba sustentando la acusación y los errores o fallos de los que cojeaba. También nos ha contado Lorenzo las dificultades que tuvo para poder analizar las evidencias, desde los problemas que daban las que se encontraban en los DVDs que le entregaron para hacer el análisis hasta el disco duro original que contenía las evidencias y con el que pudo hacer otro informe. Con sus resultados finales pudo defenderlos ante el juez en un careo con los peritos de la policía.

Y hasta aquí la primera jornada de la RootedCon 2023. Después de varios años sin venir, ha estado genial.