Antes de entrar a la sala me encontré de nuevo, como ayer, con un antiguo compañero de la empresa donde estoy, Víctor. Ayer no tuve oportunidad de ponerlo aquí. ¡Y de hoy no pasa!

Antes de iniciar la charla Román ha mostrado un montaje del logo del año pasado y algunas BSOs

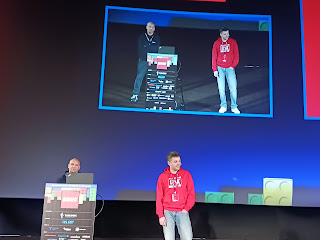

|

| RootedCon 2023 - Román Ramirez con el logo de RootecCon 2022 |

La primera charla, "Ataques bluetooth: de la teoría a la práctica... Hay un trecho " en esta segunda jornada la he visto en la sala 25. La han dado Jesús María Gómez y Antonio Vázquez, pertenecientes al equipo de @Tarlogic.

Han explicado cómo funciona bluetooth de una forma muy resumida y simple para poder contar su charla: los dos tipos de bluetooth (LE, BR/EDR), host y controler, master y slave... Entre medias han puesto un vídeo "broma". Así, han explicado dos tipos de ataques que no son sencillos de ejecutar: BIAS (suplantación de equipos) y KNOB (un MITM). Uno de los problemas está en el cifrado y el conseguir forzar que la clave de cifrado se reduzca al mínimo posible y además que entre ambos dispositivos se acepte ese tamaño. Después nos han presentado el dispositivo que han implementado, BlueTrust, que consigue hacer un mayor acercamiento a esos ataques y una demo.

La siguiente charla la ha presentado Andrés Soriano (@osintares) y Javier Rodríguez (@Javiover). "HUMINT (HUMan INTelligence) against the hacker".

|

| RootedCON 2023 - Javier Rodríguez y Andrés Soriano |

Se trata de obtener información a través de personas, pero no acaba siendo realmente ingienería social. Para conseguir la información o que haga ciertas cosas se pueden hacer varias entrevistas o hacerle ver algunas cosas que le induzcan a pensar cosas que no son ciertas. Por ejemplo, que se crea que va a hacer unos trabajos para las FCSE pero realmente no es así. Muy parecido a las entrevistas de RRHH y headhunters. Han puesto un ejemplo ficticio de una persona que ha pasado del periodo de entrevista, a hacer trabajos, a ver que puede haber algo ilegal a los problemas que eso le acarrea (por ejemplo: paranoia).

Después hicimos un pequeño descanso porque nos pasamos de tiempo.

De vuelta a la sala 25, Agustín Muñoz-Grades y Álvaro López: "Retos de seguridad en entornos multi cloud"

|

| RootedCON 2023 - Agustín Muñoz-Grandes y Álvaro López |

Han hecho una introducción con las diferentes consideraciones de seguridad en esos entornos y las estadísticas que hay con respecto a este tema: incidentes, problemas, costes... También han incidido en los tipos de nubes y ventajas y desventajas de las mismas. Ha mostrado una demo de cómo lo gestionan en Accenture y qué herramientas han montado para llevar a cabo el control y vigilancia de la infraestructura que ellos están usando.

En la siguiente charla, Alejandro Ramos y Félix Brezo han contado su charla "DoubleDragon: la doble extorsión en el post-incidente"

|

| RootedCON 2023 - Alejandro Ramos y Félix Brezo |

La expresión "double" es por el cifrado de la información y su exfiltración. Incluso mencionan un tercero: la denegación de servicio. Y han puesto ejemplos bastante mediáticos. Han clasificado el tipo de filtrado: estructurado como las bases de datos o en bruto; ficheros y carpetas tal cual. Se han centrado en estos últimos: qué se han llevado, a qué ya quién afecta, qué es lo más relevante, etc. Y han estructurado distintas fases: identificar los indicios, artefactos como ejecutables sospechosos o extensiones de ramsonware conocidas, etc... Evidencias de datos transferidos... Han mostrado la demo de una herramienta opensource que es capaz de analizar los datos que hay analizar para identificar de una forma más sencilla qué en la estructura que contienen de una forma automática.

Después nos fuimos a comer, entre otros David (@esferared). Y antes de ir a la siguiente ponencia me encontré con Lorenzo (@lawwait) y tuve oportunidad de hablar unos minutos con él.

En la siguiente charla Chema Alonso (@chemaalonso) ha expuesto "Deepfake: are you talking to me?"

|

| RootedCON 2023 - Chema Alonso |

Ha recordado ponencias pasadas relacionadas con el deepfake. También ha hablado de cómo se pueden recuperar audios de los altavoces inteligentes. A partir de ahí ha derivado en las distintas pruebas que han hecho con distintos sistemas de IA que han ido apareciendo que permiten clonar la voz y cómo se pueden saltar sistemas de 2FA que usan la voz. Juntando esos audios con otros sistemas de deepfakes de vídeo se puede acabar engañando al espectador. Nos ha enseñado una herramienta que está en desarrollo que intenta detectar si se está ante algún tipo de deepfake o no.

La siguiente ponencia la han dado Antonio Sanz (@antoniosanzalc) y Javier García (@jagaher) titulada "Detecta o muere!"

|

| RootedCON 2023 - Javier Garcia y Antonio Sanz |

Nos han hablado de detección de incidentes, cómo se debería de montar el sistema evaluando y demensionando qué tráfico y cantidad de datos harán falta para poder hacer un análisis. Muy importante usar protocolos como zeek y como mínimo syslog. Es muy importante normalizar los resultados de logs de cada sistema para facilitar el análisis porque nativamente cada uno los genera como quiere. Y muy importante poner en formato UTC las horas y fechas. Asumiendo que se perderán cosas y que habrá falsos positivos que harán perder tiempo, identificar y detectar al atacante. Hay que actuar de acuerdo a lo que se encuentra y reforzar según lo que se va aprendiendo. Para cada una de las secciones que ha tenido la charla han puesto ejemplos de situaciones que han tenido.

Después del descanso fui a la sala 18, donde Sandra Bardón expuso su ponencia "We are all mad here": cómo crear una infra potente de red teaming.

|

| RootedCON 2023 - Sandra Bardón |

Ha empezado contando cómo se debería planificar la infraestructura de un red team. Además de tener que usar varios servidores para cada miembro del equipo por si uno se detecta poder levantar otro rápidamente, también recomienda recompilar el software que se use eliminando/cambiando el user-agent. Lo importante es evitar dejar huella o dejar la menor posible.

La siguiente y última charla de la sala 18, donde me quedé, la ha dado Antonio José Sánchez (@T0n1sm) y estaba relacionada con clonado de tarjetas RFID.

|

| RootedCON 2023 - Antonio Sánchez |

No ha tenido mucho tiempo para exponer. Ha contado los dos tipos de tarjetas que hay según las frecuencias con las que trabajan (13,56 MHz y 125 KHz) y las diferencias entre ambas: si almacenan información, distancias en las que operan, etc. Nos ha mostrado algunos aparatos que son capaces de hacer el clonado y muy por encima algunos sectores y formas de acceder a las claves que almacenan y que son necesarias para hacer los ataques.

Al finalizar han hecho unos sorteos que tenían planeados, momento en el que cerré porque no tenía posibilidad de participar.

No hay comentarios:

Publicar un comentario