Hoy ha comenzado el primer día de la RootedCon 2013. Ya es el cuarto año que se celebra. Un año más, se ha realizado en la sede de la Mutua Madrileña, en el Paseo de la Castellana (junto al metro Rubén Darío).

Como el resto de años (aunque esta es mi segunda vez), nos hemos encontrado con problemas con los enchufes. No había. Por lo que se ha tenido que ser muy austero con la batería del móvil.

Importante. Antes de indicar lo que han presentado, nombrar a Longinos (@l0ngin0), Oscar (@dot_ike), Javi y Angelucho (de la Guardia Civil, Grupo de Delitos Telemáticos), Jorge y Umberto (del Asegur@It Camp 4) y a los demás compañeros.

Ahora, ya sí. Resumiendo el evento, esta ha sido la agenda de hoy:

- Keynote: Es la presentación del evento. Más que presentación, es la inauguración del mismo. Se presenta cómo se han escogido las ponencias, quienes forman parte del equipo de la Rooted, agradecimientos a los

sponsors, patrocinadores, voluntarios... Poco más se puede contar al respecto.

- David Fuentes hace una ponencia sobre lo que ha llamado "señales débiles". Se pueden definir como "el reflejo" de lo sucedido, por ejemplo, en una incidencia. También se ha mencionado la archiconocida frase de "el eslabón más débil es el usuario". O, frase twiteada por Borja Berástegui, parafraseando a David, "hace falta invertir en materia gris, personas que manejen la (

sic del tweet) herramientas". Una prueba de concepto se ha montado (con efecto demo incluido), usando

poison ivy y

crimepack.

- La siguiente ponencia, por parte de Vicente Díaz aka @trompi, nos ha hablado de fraude en twitter. Ha hecho una investigación sobre los

bots que están pululando por esa red social. Razones por las que ponen enlaces (campañas publicitarias, recolección de datos personales, etc) en los que al final , lo que se desprende, es que el los envía es porque suscribe ese "enlace" a un pay-per-click. Total, por cada dato personal obtenido, consigue pelas. Para ello, el atacante, puede recurrir a dichos

bots, cuentas falsas con una vida media de 45 minutos, robo de credenciales... Su investigación la ha hecho con un programa hecho en ¿python?¿perl? "No asustarse de la IA", "En internet nadie sabe que eres un perro". Estas han sido frases que he conseguido twittear durante la ponencia.

- Desayuno con, como no, conchas codan y zumito.

- Ponencia de Míkel Gastesi, aka @mgastesi, y Jose Miguel Esparza, @EternalTodo, nos han hablado de

SepolkaSopelka y

EurograberEurograbber. También han hablado un poco de otros bichos también conocidos: Stuxnet, Flame... Sobretodo la ponencia iba de los dos primeros. Los otros eran meramente comentados. La idea era echar un poco por tierra el cómo se hizo el informe sobre los supuestos 36 millones de euros que se habían robado con Eurograbber Así, muy resumido, un informe de 17 páginas, con muchos pantallazos, datos repetidos, y que los autores no pueden justificar una posible alternativa.

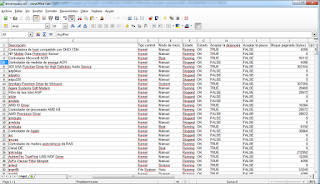

Por ejemplo, dudas sobre por qué se dice que se robaban entre 250€ y 250.000€ y hay lugares de los pantallazos donde se pueden ver 3€ y pico. O cuentas en las que teniendo números rojos, se les ingresaba 5000€. Update: Para ser más puntillosos con lo que he tachado: en el informe se veían cantidades de entre 250 y 250.000€, en el que suponía que eran transferencias, aunque realmente pueden ser cantidades en las cuentas. Incluso, aparecía una cantidad de ~25.000€ en negativo. Por lo tanto, si esas cantidades eran transferencias, esa cantidad negativa sería una transferencia a la víctima. En general, y muy resumido, pudimos ver cómo el informe estudiado no tenía ningún fundamento. Agradecer a Jose Miguel que me haya aclarado estos puntos que, visto lo visto, no los pillé (o he explicado) del todo bien.

- Hemos continuado con Antonio Ramos (no es Alejandro Ramos, que irá más tarde). Nos ha explicado conceptos de contabilidad, aplicados a la seguridad, de una forma muy comprensible por nosotros, y muy divertida. Por ejemplo, "un contable es un log". O, también, un auditor informático al director "necesitamos X€ en seguridad". El director, "no te preocupes, asumo el riesgo". Hasta que el riesgo toca su propio bolsillo. Otra frase: "El dinero negro es un 0day. Nadie sabe que está ahí". Después de las preguntas, nos vamos a comer.

- Una vez comidos, los compañeros de

Flu-project Juan Antonio Calles (@jantonioCalles) y Pablo Gonzales (@fluproject) han presentado Flu-AD. Es una nueva versión de su bichito Flu que está montado bajo mínimos (50KB), y que después éste se va bajando los módulos que se vayan necesitando según las fuerzas del orden y seguridad del estado le indiquen al panel de control. También, tal y como han conseguido manejar la descarga de las DLLs, y su posterior montaje, se ha conseguido que ningún antivirus lo detecte (

hasta el momento). De las personas a las que le han agradecido la ayuda está Germán Sánchez. Me dejo a otra persona más que no la tengo apuntada. Sorry. :(

- Después de Flu, viene Alejandro Ramos, a presentarnos SQLite: El almacenamiento de datos de dispositivos móviles. Cómo se podrían recuperar los datos borrados por el mero hecho de estar fragmentados. Y cómo evitar esa fragmentación: VACUUM es un comando que se ha de ejecutar después del borrado de un registro de esta "base de datos"

light. Nos ha presentado la herramienta que han montado para recuperar los mensajes, fotos, etc de estos dispositivos.

- Después de recuperar datos borrados de los smartphones, viene David Meléndez Cano, @taiksontexas. Nos ha presentado sus dos robots

home made. Ha utilizado varios routers que tenía por ahí en su casa. Alguna web cam, alguna pieza de 20€ cada una... y eso que un

dron que nos ha enseñado tiene mínimo dos. Muy chulos esos cacharros. Eso sí, los 4 años que ha dedicado en ambos.... Un trabajo de chinos.

- Por último, la RootedPanel 1. Es decir: la primera mesa redonda (como dice el chiste: que es rectangular) de la temporada. ¿Se trabaja mejor "en casa" o hay que emigrar a otros países?. ¿En esos países se hacen las entrevistas igual que aquí en España?¿Exigen las mismas cosas?

Y aquí ha terminado la primera jornada de la Rooted 2013. El viernes (como esto está escrito entre medas de los dos días...), tendremos más. Seguro que sale igual de bien que la anterior.