La primera la han dado David Madrugán (@radiohacking) y José Manuel Vera (@jmveraortiz)

|

| RootedCon 2020 - David Madrugán y José Manuel Vera - El camino de Hacktiago |

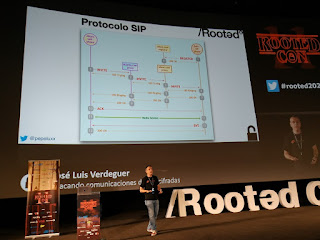

La siguiente ponencia la dio Pepelux (José Luis Verdeguer, @pepeluxx).

Ha empezado explicando cómo funciona el protocolo SIP dando unos cuantos detalles de sus cabeceras. Se ha centrado en la importancia por la que es necesario cifrar las comunicaciones, entre otras, para evitar el robo de credenciales y de la sesión o que nos puedan escuchar las conversaciones. La idea es protegerse de otros usuarios, gobiernos, e incluso, terroristas. Cuando un sistema es abierto, y por lo tanto siempre se pasa por un proveedor, las comunicaciones no se pueden cifrar. Ha remarcado algunas cuestiones como si hay cifrado extremo a extremo o si se sabe quién es el proveedor. Hablando de los cifrados nos ha remarcado dos elementos a los que se les puede aplicar: la señal (por TLS), y la sesión (ya sea por SRTP, Miley, ZRTP o DTLS). Nos ha mostrado distintas combinaciones porque se pueden hacer conexiones cifrando sólo uno de esos dos elementos o ambos a la vez. Nos ha mostrado ejemplos de cada una de las combinaciones mostrando qué se llegaba a analizar desde un wireshark y qué no. Ha terminado hablando y comparando la aplicación Signal del protocolo con el mismo nombre.

Después de estas charlas hemos descansado un ratito pudiendo disfrutar también de alguna concha Codan.

La siguiente ponencia estuvo dividida en dos partes: la primera fue por David Reguera (@fr33project) y Abel Valero Lozano (@sanguinawer).

David nos ha mostrado una placa pequeña, con un conector USB, construida para exfiltrar datos. Puede mandar los datos por RF (frecuencia 433MHz) o guardarlos en una tarjeta micro SD, en una partición oculta. Nos ha contado unas cuantas contramedidas para dificultar el forense del dispositivo, como por ejemplo, cambiar su identificador de tipo de USB (teclado, ratón, etc) como el número de serie. La verdad, cuando se la describía a algunos compañeros más tarde lo hacía comparándola con la ducky, pero no sabría decir si he estado muy acertado (aunque sé que diferencias, haberlas, haylas). Al terminar su parte, Abel nos ha contado que algunos aparatos de IoT necesitan acceder al servidor de su fabricante para funcionar y no pueden hacerlo directamente en local. Nos ha enseñado cómo descubrió que uno de los que tenía montaba un chip ESP8266, empleado para comunicaciones wifi. Y al estar liberada la información de este chip, nos ha ido desgranando cómo extrajo el firmware del apartado, las dificultades y pasos para decompilarlo y finalmente obtener todos los datos necesarios en claro para conectarlo sin depender del servicio del fabricante.

Al acabar esta charla, que se ha alargado un poquito más de lo esperado (cosas que a veces pasan y son inevitables) nos hemos ido a comer.

Una vez ya estuvimos bien comidos, hemos podido asistir a la charla de David Meléndez (@taiksontexas).

David también ha dividido su exposición en dos partes. En la primera nos ha contado cómo descifró el termostato remoto del aire acondicionado de sus padres después de que dejase de funcionar. Nos ha mostrado la circuitería interna, tanto del mando remoto (el termostato) como de la placa del propio aire. Una de las opciones que tenía el circuito del aire es que conectando un cable en un punto determinado se podía encender perfectamente pero a piñon fijo: con unos parámetros determinados por el fabricante, pudiendo salir del paso (encender así o dejarlo apagado). A partir de esos circuitos investigó los chips internos y conectando un osciloscopio pudo descifrar qué comandos mandan cada uno de los botones. Y con esto y un Linux se fabricó su propio termostato. La segunda parte de su charla ha ido sobre sistemas antidrones. Se han enumerado varias formas para controlar drones sin tirar de wifi: RF clásica, LoRa (la verdad, no me suena), 3G/GSM y la idea que ha tenido: por radio FM y la señal RDS. Nos ha explicado cómo funciona RDS mencionando el proyecto PI-FM-RDS. Hay que tener en cuenta que será con un alcance mínimo, tal como funcionan los aparatos bluetooth que emiten por radio FM el audio del teléfono conectado al mismo. Nos ha hecho una demo.

Al terminar David, Ernesto Sánchez (@ernesto_xload) nos ha hablado de vehículos compartidos de movilidad urbana.

Como muchos de los ponentes, nos ha expuesto las razones por las que inició esta investigación: curiosidad, introducirse en el IoT y el hardware mola. El tema de esta charla ha ido encaminado a la seguridad física de los patinetes eléctricos de alquiler (aunque ha remarcado que se puede aplicar a cualquier otro tipo de vehículo) en lo que respecta a su construcción y a evitar que alguien se los lleve prestados permanentemente. Las razones por las que alguien querría uno de estos aparatos es quedárselo para uno mismo, vender las piezas o saltarse la forma de pago y viajar de gratis. Ha explicado las tripas de los patinetes de uso particular y de los que están destinados al alquiler, incluyendo la evolución física de los mismos (como por ejemplo, que uno de alquiler se pudiera plegar en los inicios y ya no). Su análisis se ha centrado en uno producto en particular, el Segway Ninebot E2. No se ha olvidado de hablar de los controladores y las placas que los alquilados llevan dentro (tracking por GPSs comerciales o normales + redes móviles + bluetooth) o cierres físicos (tornillos de seguridad, tornillos no estándares, remaches, jaulas). También ha hablado de algunos ataques, tanto físicos (como cambio de piezas, aunque algunas sólo se distribuyen a talleres) como "lógicos" (reflasheo de controladoras). Y nos ha hablado de seguridad en comunicaciones bluetooth, redes móviles y GPS (en el que se ha esforzado en insistir que no se manipulen, sobretodo, estas señales que pueden afectar de una forma muy grave a sistemas inesperados y críticos como aviones además de los multazos que puede acarrear).

Y para finalizar, Omar (@omarbv), de la organización, ha presentado los premios Hacker Night 2020 + Yogosha (@YogoshaOfficial) junto a Lucas Varela y Kevin, en los que había en juego 200.000 € de parte de varias empresas del Ibex35 para uno de los bug bounties más especiales que no se habían hecho en España (¿me ha parecido entender a Román que en Europa?).

Nos han dado cifras: 70 hackers enviaron 74 informes de los cuales 42 han sido aceptados, Y se han entregado más de 10.000 € en premios. Han invitado al clasificado con el mayor premio al escenario, y aunque en ese momento no he podido tomar nota del nombre, ya lo tengo aquí (Carlos, @MrMcCharly). Además del bounty que se ha ganado le han entregado de premio otros 3.000 €.

Y con todo esto, un año más, hemos podido disfrutar de RootedCon. Espero que todo vaya igual de bien que hasta ahora y que el año que viene todos podamos disfrutar de una nueva edición.

|

| RootedCon 2020 - Omar, Lucas Varela y Kevin - RootedConn & YogOsha: Premios Hacker Night 2020 |

Nos han dado cifras: 70 hackers enviaron 74 informes de los cuales 42 han sido aceptados, Y se han entregado más de 10.000 € en premios. Han invitado al clasificado con el mayor premio al escenario, y aunque en ese momento no he podido tomar nota del nombre, ya lo tengo aquí (Carlos, @MrMcCharly). Además del bounty que se ha ganado le han entregado de premio otros 3.000 €.

Y con todo esto, un año más, hemos podido disfrutar de RootedCon. Espero que todo vaya igual de bien que hasta ahora y que el año que viene todos podamos disfrutar de una nueva edición.

No hay comentarios:

Publicar un comentario