Lo primero de todo: este año es muy especial. Es el quinto aniversario. ¡El quinto aniversario! Y se dice pronto. ¡5 años!

Lo segundo es que como motivo de celebración, se ha cambiado el lugar donde se celebraba habitualmente. En vez de hacerlo en el edificio de la Mutua Madrileña que está en el centro de Madrid, se ha hecho cerca de Barajas (lugar donde está el aeropuerto comercial de Madrid) en el Hotel Auditorium. También, gracias a esto se han podido conseguir unas 1000 plazas en vez de las 500 que se tenían en la anterior sala. O al revés.

Otro cambio es que en esta ocasión me han llevado. Gracias a Miguel, @BinaryRock.

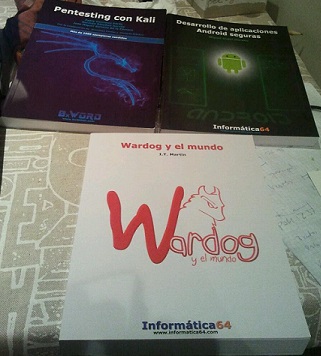

Otra novedad es que hemos tenido un montón de stands, desde las chicas de Eventos Recreativos, a las que desde aquí les mando un beso muy fuerte, pasando por PaloAlto, Everis, una impresora 3D... Es más, me hice con 3 libros de 0xWord, ¡que ya voy con mucho retraso!

|

| Libros de 0xWORD que me he traído de la RootedCon 2014 |

Además, también me he encontrado con un montón de los habituales. Y he podido hablar de mis proyectos, o intentos de, con otros.

Pero, como no, lo importante también han sido las ponencias.

La primera: Francisco Jesús Gómez (@ffranz) y Carlos Juán Díaz (@ttlexpired) nos han hablado de Sinfonier. Una herramienta para obtención de datos. Sobretodo lo que se acaba buscando es como hacer scriptings, pero con una interfaz gráfica. Lo que comúnmente se llama "para tontos". Además, ¡piden colaboración!. Si te interesa... ¡adelante!

Alfonso Muñoz (@mindcrypt) nos ha hablado de esteganografía en textos. Pero textos, que al lenguaje natural resulten legibles y no sea sencillo saber si se oculta información o no. Alguno de los problemas que nos encontramos a la hora de trabajar en este ámbito, puede ser, por ejemplo, la polisemia. El ejemplo que nos ha puesto es el de toda la vida: banco tiene muchas acepciones.

Pau Oliva (@pof) nos ha hablado sobre su pequeña herramienta que permite saltarse los portales cautivos de, sobretodo, muchos restaurantes, haciendo spoofing de alguno de los clientes que ya están conectados al mismo. ¡Además tiene la herramienta publicada en el Play!

Antonio Ramos nos ha hablado de análisis de riesgos. En vez de utilizar las técnicas AGILE para la programación, las aplicamos a los análisis de riesgos. Hemos podido oír expresiones como "cisnes negros": Algo inesperado (muy resumido por mi parte, según he podido entenderlo). De lo que se trata es de estar preparados para lo que no se sabe que va a suceder. También nos ha hablado de 4 tipos de escenarios: simple, complicado, complejo o crítico. Según la experiencia y la gravedad del mismo, estará catalogado en un lugar o en otro.

Otra novedad: una charla en inglés. En este caso hemos tenido la visita de Raj Shah. Para el que ha querido se ha podido poner unos auriculares para tener traducción en inglés. En mi caso, me he puesto a oído pelado. Es decir, me he lanzado a escucharlo sin cogerme cascos ni nada. Nos ha hablado de los APTs, término para el que, en su opinión, sólo es un palabro de márketing. Si bien éste procedía ya desde la Guerra Fría. Tiene tres características, de las cuales, sólo puedo contar dos: determinante y paciente. La primera de todas se me ha quedado en el tintero en las notas que he tomado. El papel de la libreta no es que fuera muy hasta allá y no se dejaba escribir del todo bien. ¿Una realidad humana? De todas formas, lo de ponerse a escuchar así no ha sido mala experiencia. A lo mejor a otra hora que no sea justo después de comer...

Pablo Gonzalez (@pablogonzalezpe) y Juan Antonio Calles (@jantonioCalles) han presentado su ponencia sobre ciberguerra. No sin antes mostrar al mundo la BSO que Davidnoide / David Insonusvita (@insonusvita) les ha hecho. Han hablado de distintos casos históricos al respecto o distintos ejemplos en los que se puede aplicar. Además, han hecho una prueba de concepto con un móvil Android y Metasploit. Es más: han mostrado un pequeño trolleo que le hicieron a Román.

Alberto Cita nos ha destripado Skype: Cómo funcionaba antes y después de la compra de este programa de VoIP por parte de Microsoft. Antes, cifraba de una forma. Ahora, tira de SSL y cómo Microsoft sí que puede descifrar la comunicación entre dos usuarios. Incluso alguna prueba realizada por él muestra, cómo haciendo MITM, se puede realizar el descifrado.

Por último, antes del panel, el físcal especializado en delitos telemáticos Jorge Bermúdez nos ha explicado cómo funciona la fiscalía por dentro en relación a estos temas. Además, nos ha dicho cómo es capaz de "hackear" algunos temas de la ley. Ejemplos como que alguien se puede escapar por estar poco tiempo en la cárcel, pero, si además la ley dice algo así como que "el periodo de alejamiento es de X tiempo" y la suma del tiempo de privación de libertad más el de alejamiento es superior a 5 años, ya es delito grave. O cosas similares. Nos ha puesto varios ejemplos curiosos. También nos ha hablado de cómo tiene que funcionar un juez. La verdad, para tratarse de cosas de leyes ha sido muy, muy amena.

Más o menos este ha sido el resumen del día de hoy. A parte de la dificultad de encontrar un sitio para comer y alguna que otra cosilla más, me lo he pasado muy, muy bien. Mañana viernes (a estas horas, ya sería hoy), más.

No hay comentarios:

Publicar un comentario