|

| RootedCon 2016 - Cartel presentación |

Y, una vez más, tuvimos un día con unas ponencias muy interesantes.

Para empezar el día, Pedro Cabrera nos habló de las distintas posibilidades de atacar un dron, descartando los ataques ya conocidos.

|

| RootedCon 2016 - Pedro Cabrera secuestrando drones |

Los aparatos utilizados han sido de la marca Parrot, y la idea es poder secuestrarlo de tal forma que el propietario pueda perder el control del mismo. O forzar a que el dispositivo cliente para controlarlo reciba datos falsos acerca del estado del avión (batería baja, imágenes falsas) o manipularlo para llevarlo donde se desee. En una de las demos, el avión ha intentado quitar la mano de Román de enmedio y el pobre se ha hecho daño. El avión, Román, claro. En serio: Román ha intentado evitar que el avión fuera a parar a la pantalla y al pararlo se ha hecho algo de pupa. Siguiendo con la charla, nos demostró cómo se podía llegar a acceder a estos dispositivos a través de un telnet y subir ficheros que permitieran configurarle algunos parámetros para llevar a cabo esa manipulación.

La siguiente charla la ha dado Juan Garrido aka Juanillo aka Triana (@tr1ana). En ésta nos ha dado unos cuantos trucos con el fin de poner a prueba la seguridad ofensiva (aunque también en algún momento se ha hablado de defensiva). Se ha puesto de manifiesto el hecho de los muchos perfiles que hay en una empresa y las reticencias que hay para poner solución a los mismos.

|

| RootedCon 2016 - Juan Garrido aka tr1ana - ¿Quiénes somos? |

Algunos trucos muy curiosos como montar un Anti-Ramson de 3000 € usando el servicio de Windows FSRM permitiendo construir unas acciones según lo que se ponga en unos filtros determinados. O usar unas claves del registro para que se bloqueen las ejecuciones de los programas según cómo sea el certificado con el que hayan firmado. También ha puesto de ejemplo el AuthCode y que unos procesos puedan acceder a otros (procesos protegidos). Ha presentado su herramienta: Voayer.

Después del descanso, Laura García y Ricardo J. Rodríguez nos han hablado de bichos en iOS: En 5 minutos han hablado de la situación en Android para poner el contexto y después nos han explicado la situación en iOS, los distintos focos de infección y algunos casos históricos. Han explicado los controles de Apple para tumbar aplicaciones:

|

| RootedCon 2016 - Laura García y Ricardo J. Rodriguez: Motivos de Apple para rechazar apps |

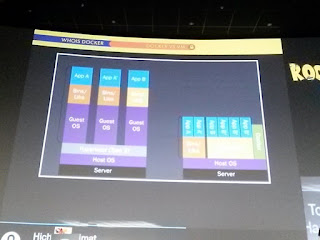

Al finalizar su charla hemos tenido la segunda ponencia del año en inglés: Hicham Tolimat (@hi_t_ch) nos ha hablado de un proyecto que se llama Docker. No voy a negar que no he terminado de entender del todo bien el proyecto. Se ha empezado comparando esta herramienta con máquinas virtuales para después hablar de contenedores que encapsulen una o varias aplicaciones para pasar por Jenkins y poder mandar reportes de vulnerabilidades a GitHub.

|

| RootedCon 2016 - Hicham Tolimat: Docker vs VM |

Después de la merienda, Matias Katz nos ha hablado de un servicio que utilizan muchas X en linux que se llama dbus.

|

| RootedCon 2016 - Matias Katz: Hardware backdoring X11 |

|

| RootedCon 2016 - Matias Katz: Desbloqueando el equipo con el jack de audio |

Lo siguiente ha sido el segundo panel del año. Una mesa redonda en la que hablaba sobre emprendimiento en España.

Se ha discutido sobre las dificultades que hay para emprender, sobretodo en lo que a ciberseguridad se refiere, financiación, vendedores de humo, motivación, ayudas a emprendedores...

Resulta que en España estamos en la barra azul claro (abajo del todo)... y hay que sumar la gris.

|

| RootedCon 2016 - RootedPanel 2: Emprendimiento en España |

Después de un descanso, Andrés Tarasco (@atarasco) de Tarlogic (@tarlogic) nos ha hablado de un estudio que le solicitaron sobre el uso fraudulento de la televisión por satélite (de pago).

|

| RootedCon 2016 - Andrés Tarasco: Tracking satelite TV piracy |

Nos ha explicado los distintos protocolos, desde el antiguo codificado de Canal + en el que había que ponerse "bizco para ver el porno" (Nagra v1), pasando por los famosos códigos que se dumpeaban en tarjetas para que el decodificador te dejase ver todo (Nagra v2) pasando por el Nagra v3. En otro protocolo, DVB-CA, también tenemos unos paquetes de control (mensajes) bastante importantes: ECM y EMM. Se ha hablado del término CardSharing y los tipos que hay. En este caso, se montan servidores que tienen conectadas las tarjetas y que comparten los contenidos a partir de éstas. Además, tenemos un sistema llamado iKS en el que el decodificador es prácticamente plug and play. Han buscado quiénes pueden estar involucrados en estas actividades y quiénes se benefician de estas actividades. Casi finalizando nos ha mostrado una gráfica:

|

| RootedCon 2016 - Andrés Tarasco: Estadisticas de países que defraudan |

Y aquí han finalizado las charlas. En el hall estaban con el Rooted WarFare. Además de tener a David (@TaiksonTexas) hablando de sus drones, me ha gustado un proyecto para facilitar los análisis forenses recuperando información: OwadeReborn.

Y... esta es la crónica de hoy. Mañana tendremos más RootedCon. ¡Y seguro que sale igual de bien que hoy!

No hay comentarios:

Publicar un comentario